반응형

이 파일은 Adobe Acrobat Reader의 0-day로써 이메일로 전파 되고 있다.

악성파일의 크기는 현재 발견 된 것은 모두 400,918 바이트 크기를 가지고 있다.

상세분석을 하기에는 너무 시간이 걸릴 듯 하여 ㅠ_ㅠ, 간략하게 요약한다.

우선 E-Mail로 전파 된 악성 PDF 파일을 살펴 보면 다음과 같은 스크립트가 존재한다.

어떤 취약점 Exploit이라도 힌트는 항상 존재한다는 것을 명심해야 한다.

(그림1, PDF 파일 안에 존재 하는 스크립트 화면)

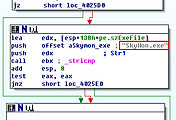

다음은 그림1의 스크립트를 복호화 한 내용이다.

이때까지만 해도 이 쉘코드에 다운로드 주소가 있을것으로 추정하고 있었다(ㅠ_ㅠ)

하지만, 해당 쉘코드는 PDF안에 있는 PE파일을 특정위치로 드롭시키는 코드와, 오버플로우를 발생시키는 코드였다.

(그림2, 스크립트 복호화 작업을 마친 화면)

다시 PDF를 살펴 보면 자기자신에 Offset 0x00037761부터 PE파일(172,032 바이트)를 담고 있는 것을 확인 할 수 있다.

(그림3, PDF 파일에 PE파일을 담고 있는 화면)

PE파일은 차후 C:\Documents and Settings\XP\Local Settings\Temp\AdobeUpdate.exe에 설치 되는 파일이다.

아직 파일에 대한 분석이 완료 되지 않았기 때문에 생략 ㅎㅎㅎ

- 생성 되는 파일

C:\Documents and Settings\XP\Local Settings\Temp\AdobeUpdate.exe(172,032 바이트)

C:\Documents and Settings\XP\Local Settings\Temp\DelUS.bat

C:\WINDOWS\winver32.exe(386,016 바이트)

- 다운로드 주소

http://foruminspace.com/documents/dprk/ab.exe(현재 파일 없음) - 다운 후 winver32.exe로 변환

C:\Documents and Settings\XP\Local Settings\Temp\AdobeUpdate.exe(172,032 바이트)

C:\Documents and Settings\XP\Local Settings\Temp\DelUS.bat

C:\WINDOWS\winver32.exe(386,016 바이트)

- 다운로드 주소

http://foruminspace.com/documents/dprk/ab.exe(현재 파일 없음) - 다운 후 winver32.exe로 변환

- 관련글

2009/12/17 - [취약점소식] - [Adobe]Adobe Acrobat Reader 0-day 취약점

- 관련내용

http://www.symantec.com/business/security_response/writeup.jsp?docid=2009-121422-3337-99&tabid=2

http://viruslab.tistory.com/1364

http://blog.ahnlab.com/asec/212

2009/12/17 - [취약점소식] - [Adobe]Adobe Acrobat Reader 0-day 취약점

- 관련내용

http://www.symantec.com/business/security_response/writeup.jsp?docid=2009-121422-3337-99&tabid=2

http://viruslab.tistory.com/1364

http://blog.ahnlab.com/asec/212

'분석해보까?' 카테고리의 다른 글

| [분석문서] 시스템파일(Comres.dll)을 감염 시키는 악성코드 (2) | 2011.04.17 |

|---|---|

| [강좌] 쉘코드(ShellCode)를 OllyDbg로 쉽게 디버깅 해보자 (18) | 2010.11.06 |

| [Ollydbg]올리디버거 버그(Float 처리 실패) (0) | 2009.12.03 |

| [정보보호21C]3부 웹 서버 해킹을 통한 악성코드 대량 배포 유행 (2) | 2009.09.10 |

| [강좌] UCS2를 Hex로 변환해보자!! (6) | 2009.08.03 |

댓글