안녕하세요 처리의 블로그입니다.

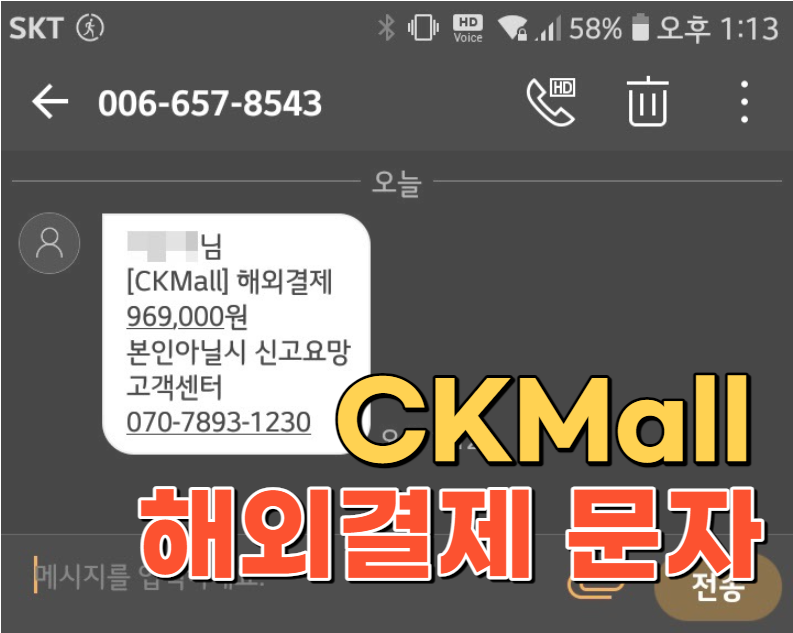

2021년 10월 19일부터 불특정 다수에게 아래와 같은 스미싱 문자메시지가 전달되고 있어 한번 알아보려 합니다.

"○○○님 [CKMall] 해외결제 969,000원 본인아닐시 신고요망 고객센터 070-7893-1230"

제가 직접 받은 문자메시지가 아니지만, 확인 된 내용에 따르면 사용자가 결제금액을 확인하기 위해 070-7893-1230에 전화를 하게 되면 상담사가 특정 URL을 불러준다고 하네요.

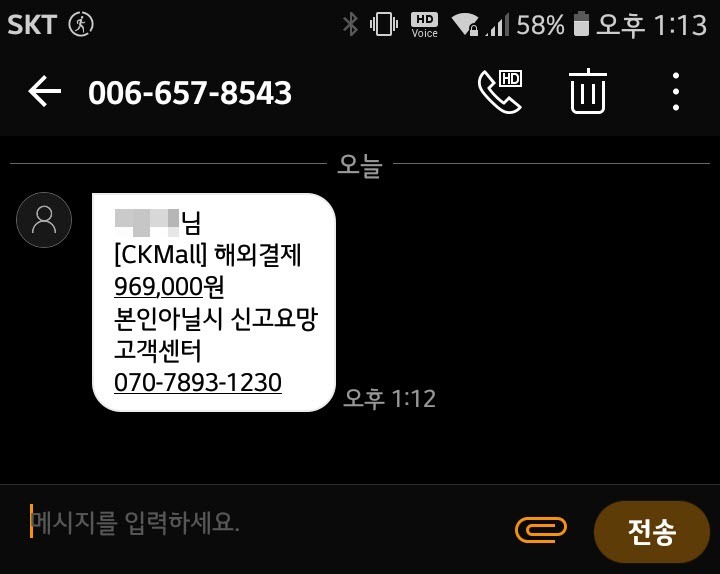

실제 070-7893-1230 자체도 현재 스팸으로 등록되어 있습니다.

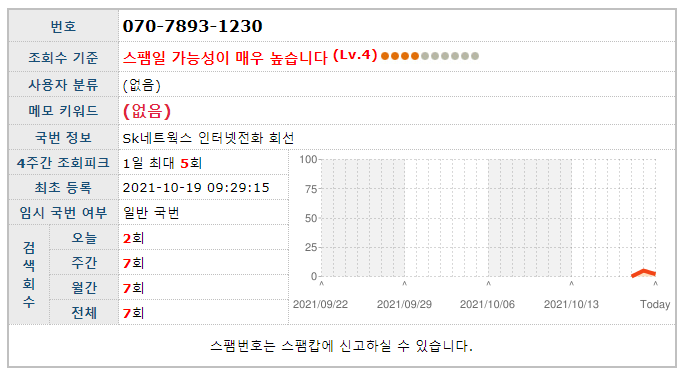

상담사가 불러주는 URL은 hxxp://43.242.131.4 인데, 현재도 접속이 가능하네요 그렇다고 접속해보지는 마세요!!

URL에 접속 하면 아래와 같이 CK Mall에서 보낸것 처럼 허위로 사이트를 만들어두고 배송조회를 클릭하면 APK를 다운로드(ck1018.apk) 받는 식으로 진행이 되네요.

개인적으로 웃긴건 CK Mall(http://ckmall.co.kr)을 사칭하면서도 홈페이지는 타오반점(https://www.taobanjeom.com)을 따라한것으로 보이네요.

다시 본론으로 오자면, 실제 APK를 받는 주소는 hxxp://43.242.131.4/apk/43.242.131.4/ck1018.apk 입니다.

그리고 실제 CK Mall에서도 해당 문자메시지에 대한 공지를 하고 있었네요.

문자를 받은 사람들이 아마 CKMall에 문의를 해서 공지를 한건지, 아니면 외부유출이 있었는지는 아직 확인되진 않았습니다.

다운로드 된 ck1018.apk를 분석하려고 살펴보았는데 대부분의 코드들이 난독화가 되어있고 이걸 해제하려면 시간이 매우 걸리기 때문에 간단하게만 봐볼께요.

일단 AndroidManifest 내용을 보면, Package Name은 com.livelihood.tools, Main Activity는 dYbx.x7fg.N6js 입니다. Permissions 정보를 쭉 살펴보면 대부분 사용자의 개인정보를 털어가는 KRbanker에서 자주 사용하던 퍼미션들이여서 이 apk 파일도 Banker 쪽으로 의심을 하게 되네요.

| android.permission.PROCESS_OUTGOING_CALLS android.permission.ACCESS_COARSE_LOCATION android.permission.BLUETOOTH android.permission.CAMERA android.permission.INTERNET android.permission.BLUETOOTH_ADMIN android.permission.WRITE_CONTACTS android.permission.WRITE_CALL_LOG android.permission.READ_CALL_LOG android.permission.WRITE_EXTERNAL_STORAGE android.permission.RECEIVE_SMS android.permission.ACCESS_FINE_LOCATION android.permission.CALL_PHONE android.permission.READ_PHONE_STATE android.permission.READ_SMS android.permission.SYSTEM_ALERT_WINDOW android.permission.CHANGE_WIFI_STATE android.permission.RECORD_AUDIO android.permission.READ_CONTACTS android.permission.CHANGE_NETWORK_STATE android.permission.REQUEST_DELETE_PACKAGES android.permission.ACCESS_COARSE_UPDATES android.permission.MANAGE_OWN_CALLS android.permission.BOOT_COMPLETED android.permission.RECEIVE_USER_PRESENT android.permission.REQUEST_INSTALL_PACKAGES android.permission.ACCESS_NETWORK_STATE android.permission.GET_TASKS android.permission.ACCESS_BACKGROUND_LOCATION android.permission.REQUEST_IGNORE_BATTERY_OPTIMIZATIONS android.permission.READ_EXTERNAL_STORAGE android.permission.RECEIVE_BOOT_COMPLETED android.permission.BROADCAST_STICKY android.permission.FOREGROUND_SERVICE android.permission.SYSTEM_OVERLAY_WINDOW android.permission.VIBRATE android.permission.ACCESS_LOCATION_EXTRA_COMMANDS android.permission.ACCESS_WIFI_STATE android.permission.WAKE_LOCK android.permission.MODIFY_AUDIO_SETTINGS android.permission.ANSWER_PHONE_CALLS |

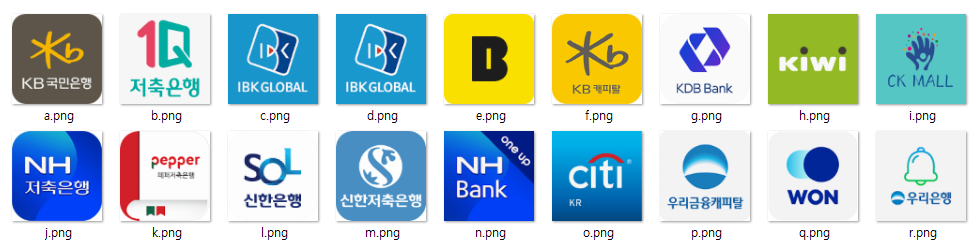

파일 내부를 더 살펴보니, 역시나 금융권 로고들이 보이고 사용자를 속이기 위한 허위 홈페이지들도 보이네요.

요즘은 ISP 업체에서도 자체적으로 스미싱 관련 주소를 막고, 백신 어플리케이션들을 통해 스미싱을 막고 있지만 제작자들은 지속적으로 교묘하고 치밀힌 스미싱 문자들과 악성 앱을 만들고 있으니 의심되는 문자를 수신하였을 경우에는 전화나 문자메시지에 적힌 주소(URL)를 클릭하지 마시고 한국인터넷진흥원(☎ 118)로 신고하면 안전하게 확인 할 수 있습니다.

그것도 귀찮다면 제 블로그 댓글로 보내주시면 제가 빠르게 확인 후 알려드릴 수 있습니다^^

'IT 보안소식' 카테고리의 다른 글

| 카카오톡 구글 기프트카드 사기꾼 역관광 시켜주기!! (0) | 2021.10.21 |

|---|---|

| 윈도우10 1709버전 크롬 블루스크린(Windows 10 1709 Bug Chrome BSOD) (0) | 2021.10.21 |

| 차세대 운영체제 "윈도우즈 11" 그리고 유출 된 ios 다운로드 (0) | 2021.06.29 |

| 네이버 소프트웨어 서비스 종료 안내 (3) | 2021.06.02 |

| 카카오톡 로그인 오류(phase 2 server connect error 10060 (오류코드 70101) LOCO_LOGIN) (0) | 2021.05.05 |

댓글